EdgeRouter - 심층 패킷 분석 (DPI)를 사용하여 방화벽 룰 생성하기¶

download at 2017-05-12T20:01:06Z origin

Overview

이 문서는 특정 카테고리에 속한 앱이나 사이트(소셜 네트워크나 페이스북 같은 사이트) 트래픽을 차단하는 방화벽 룰을 설정하는 방법에 대하여 서술합니다.

Table of Contents

Step 1 - DPI 활성화하기

DPI 엔진이 아직 설정되어있지 않다면 다음 명령어로 설정합니다.

Note: ER-X 플랫폼 1.8.5 버전부터는 DPI는 오프로딩 되지 않는 트래픽에 적용됩니다.

Note: 이 문서의 모든 명령어는 환경설정 모드에서 사용합니다. CLI에 접근한 후에는 "configure"를 입력하여서 해당 모드에 진입해야 합니다. 변경 사항을 모두 반영한 이후에는 "commit", "save" 명령어를 통해서 수정사항을 반영, 저장해야합니다. 이 명령어를 통해서 저장해야 재부팅 이후에도 해당 설정이 유지됩니다. 다시 운영 모드로 돌아가고자 한다면 "exit"를 입력합니다.

configure

set system traffic-analysis dpi enable

set system traffic-analysis export enable

commit

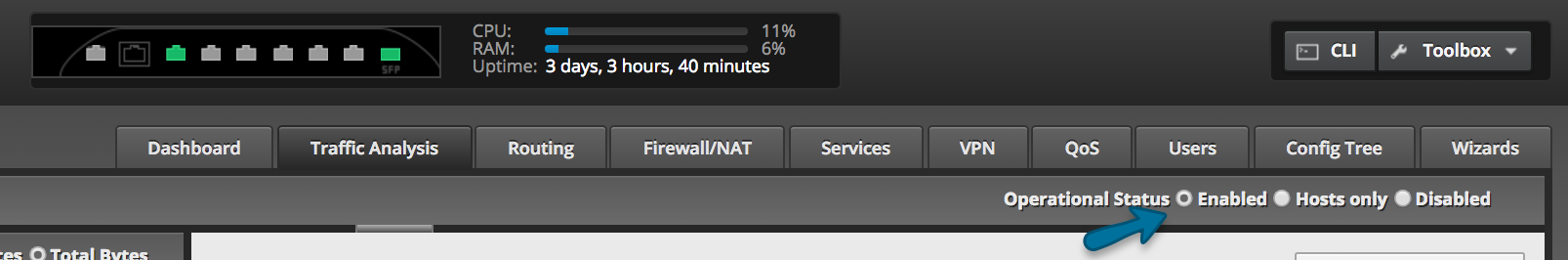

GUI: 트래픽 분석

Step 2 - 룰셋에 룰을 생성하기

DPI 엔진은 특정 웹사이트를 카테고리로 분류를 해야 사용할 수 있습니다. 이 분류 기준을 방화벽 룰로 아래와 같이 정의합니다.

configure

set firewall name DROP_SITES default-action accept

set firewall name DROP_SITES rule 10 application category Social-Network

set firewall name DROP_SITES rule 10 action drop

Note: (선택사항) 특정 IP나 주소 그룹을 제한하고 싶다면 source 주소를 방화벽 룰에 추가합니다. 다음 예제와 같이 굵게 처리된 부분을 원하는 정보로 교체합니다.

set firewall name DROP_SITES rule 10 source address <IP of computer>

혹은 아래와 같은 방법을 사용합니다.

set firewall name DropSites rule 10 source address-group <AddressGroupName>

commit

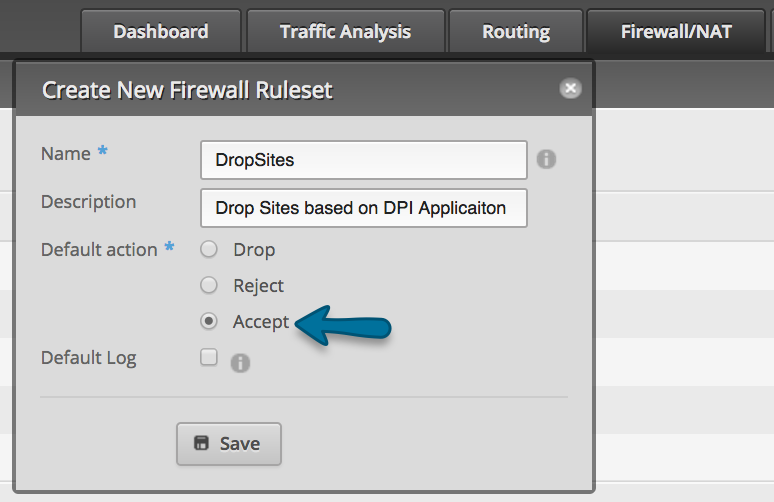

GUI: Firewall/NAT > Firewall Policies > Add Ruleset

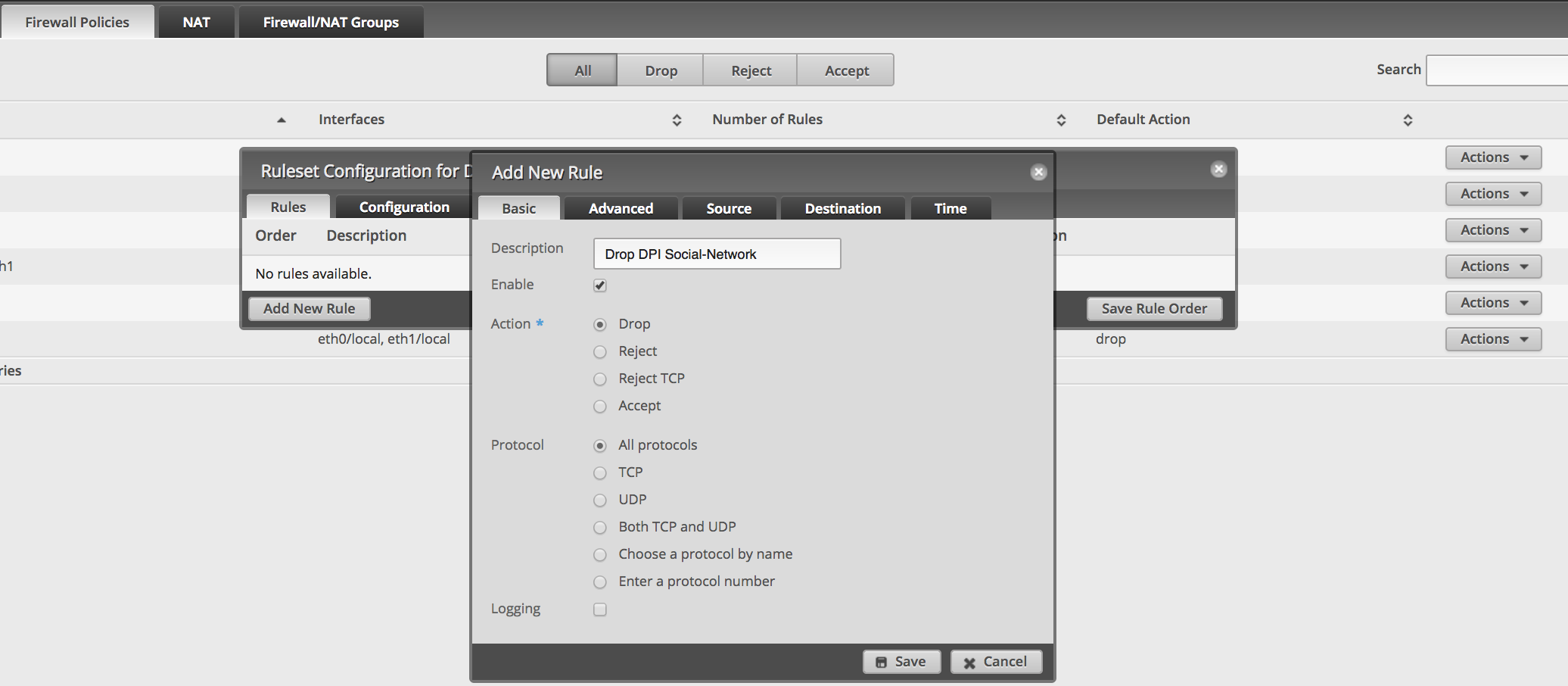

GUI: Firewall/NAT > Firewall Policies > DropSites > Actions > Edit Ruleset > Add New Rule > Basic

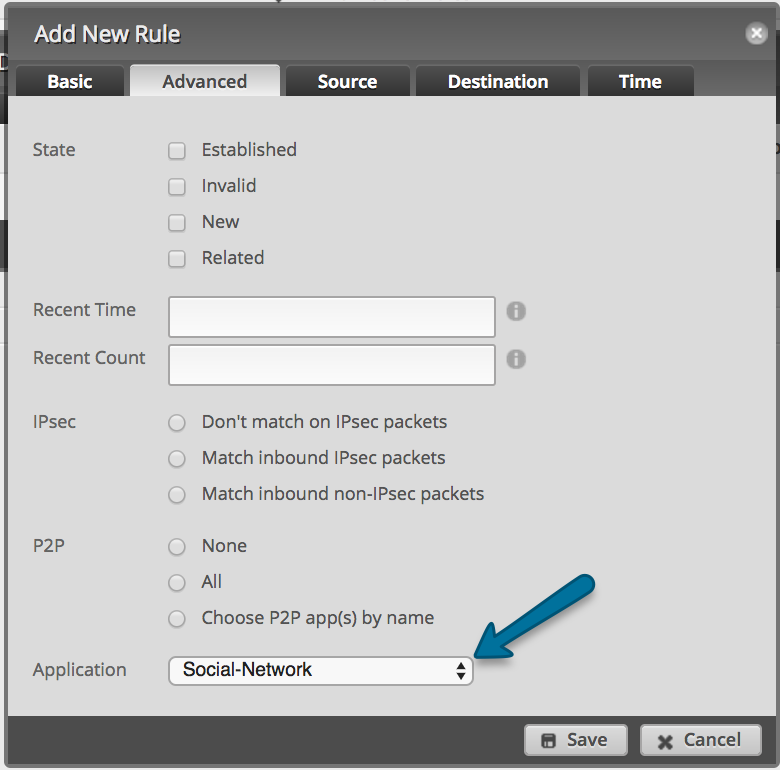

GUI: Firewall/NAT > Firewall Policies > DropSites > Actions > Edit Ruleset > Add New Rule > Advanced

Step 3 - 커스텀 카테고리 설정하기 (선택사항)

커스텀 카테고리를 만들어서 페이스북과 같은 특정 사이트를 차단하고 싶다면 카테고리를 생성하고 룰셋에 적용해야 합니다.

Note: 하나의 룰에는 하나의 카테고리만 적용 가능합니다.

configure

set system traffic-analysis custom-category DROP_FB name Facebook

commit

set firewall name DROP_SITES default-action accept

set firewall name DROP_SITES rule 10 application custom-category DROP_FB

set firewall name DROP_SITES rule 10 action drop

commit

GUI: Traffic Analysis > Add Category

Step 4 - LAN 인터페이스에 룰셋 적용하기

configure

set interfaces ethernet eth<X> firewall in name DROP_SITES

commit

save

exit

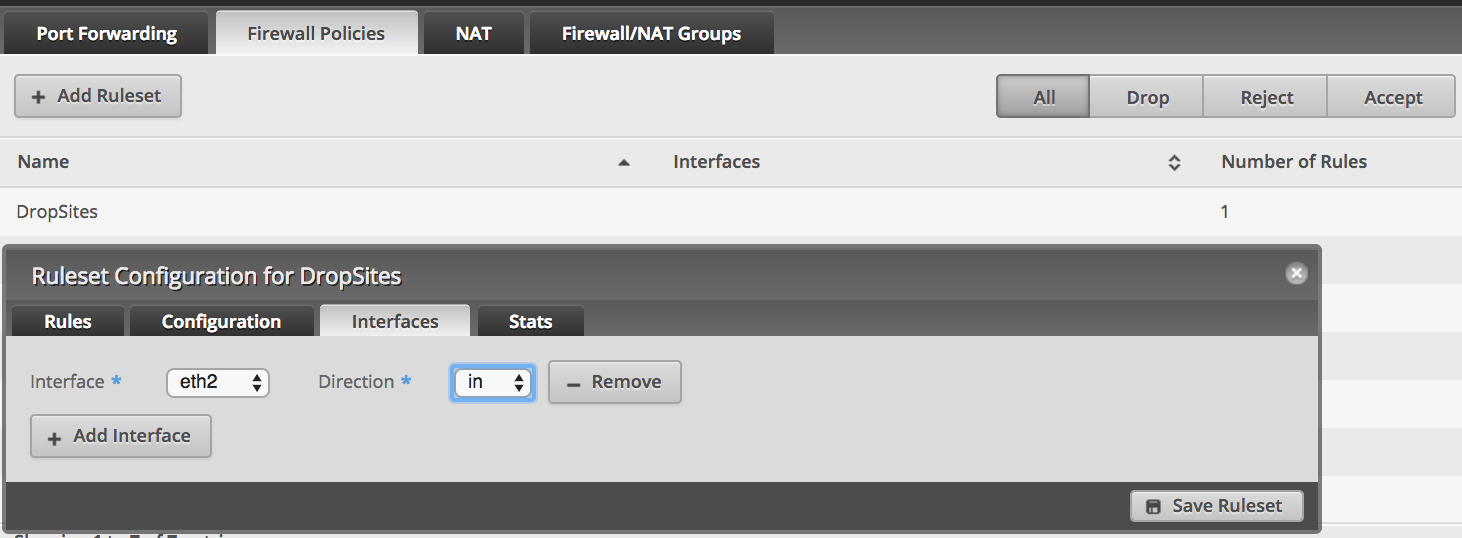

GUI: Firewall/NAT > Firewall Policies > DropSites > Actions > Interfaces

추가 정보

현재 적용 가능한 애플리케이션 카테고리는 다음과 같습니다:

ubnt@ubnt# set firewall name DropSites rule 10 application category

위의 명령어를 입력하여 현재 가능한 옵션을 확인하십시오.

Business

Bypass-Proxies-and-Tunnels

File-Transfer

Games

Instant-Messaging

Mail-and-Collaboration

P2P

Remote-Access-Terminals

Security-Update

Social-Network

Stock-Market

Streaming-Media

TopSites-Adult

TopSites-Arts

TopSites-Business

TopSites-Computers

|

TopSites-Games

TopSites-Health

TopSites-Home

TopSites-KidsnTeens

TopSites-News

TopSites-Recreation

TopSites-Reference

TopSites-Regional

TopSites-Science

TopSites-Shopping

TopSites-Society

TopSites-Sports

Voice-over-IP

Web

Web-IM

|

카테고리에 속한 모든 사이트를 확인하려면 다음 명령어를 입력합니다:

ubnt@ubnt $ /usr/sbin/ubnt-dpi-util show-cat-apps Streaming-Media

Applications in category [Streaming-Media]

========================

56.com

6.cn

adnstream

adobe-flash

afreecatv

airplay

amazon-instant-video

amazon-prime-music

apple-music

....

어떤 사이트가 어느 카테고리 아래에 있는지 확인하려면 다음 명령어를 입력합니다:

ubnt@ubnt$ /usr/sbin/ubnt-dpi-util search-app amazon

Applications

Category

amazon

amazon-cloudfront

amazon-instant-video

amazon-prime-music

amazon.co.jp

amazon.co.uk

Web

Web

Streaming-Media

Streaming-Media

TopSites-Regional

TopSites-Regional

CLI에서 모든 애플리케이션 카테고리를 확인하려면 다음을 입력합니다.

환경설정 모드에서 입력합니다:

set firewall name DropSites rule 10 application category

입력 후에 탭 버튼을 입력하여 가능한 모든 자동완성 옵션을 확인합니다. 이 기능은 CLI에서 동작하며, 탭을 입력하여 자동완성을 확인하고, 탭을 두번 입력하여 더 많은 설명을 확인할 수 있습니다.

관련 문서