EdgeSwitch - VLAN과 VLAN 내부 라우팅 제한하기 (접근 리스트)¶

download at 2017-08-10T19:48:15Z origin

Overview

이 문서를 통해서 EdgeSwitch에서 라우팅 가능한 VLAN 인터페이스인 스위치 가상 인터페이스 (SVI)를 사용하여 내부 VLAN 라우팅 기능을 설정하는 방법에 대하여 서술합니다.

Notes & Requirements: 1.7.1 버전 이상의 펌웨어가 설치된 모든 EdgeSwitch에서 동작합니다. 커맨드라인 인터페이스에 대한 기본지식과 기본 네트워킹에 대한 지식이 요구됩니다. 관련 문서 섹션을 참조하십시오.

Notes & Requirements: 1.7.1 버전 이상의 펌웨어가 설치된 모든 EdgeSwitch에서 동작합니다. 커맨드라인 인터페이스에 대한 기본지식과 기본 네트워킹에 대한 지식이 요구됩니다. 관련 문서 섹션을 참조하십시오.

이 문서에서 사용한 장비:

- EdgeSwitch-8-150W (ES-8-150W)

- 테스트 클라이언트 (Host, Laptop, Server)

Table of Contents

- 네트워크 다이어그램

- Steps - 접근 리스트 포맷

- Steps - VLANs 과 VLAN 인터페이스

- Steps - 접근 리스트 생성 및 적용

- Steps - 테스팅 및 검증

- 관련 문서

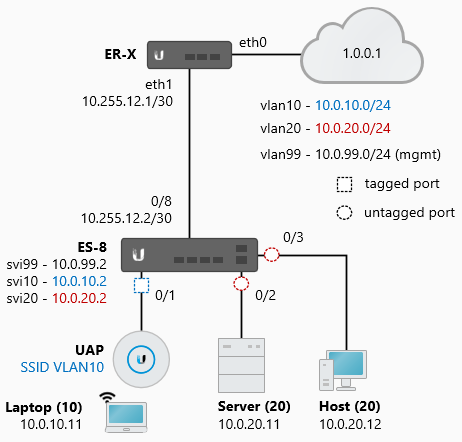

네트워크 다이어그램

네트워크 토폴로지는 아래와 같습니다. EdgeSwitch (ES)와 EdgeRouter (ER)에서 사용한 인터페이스는 아래와 같습니다.

ER-X

- eth0 (WAN)

- eth1 (LAN) - 10.255.12.1/30

ES-8

- 0/1 (tagged) - VLAN10

- 0/1 (untagged) - VLAN99

- 0/2 (untagged) - VLAN20

- 0/3 (untagged) - VLAN20

- 0/8 (routed) - 10.255.12.2/30

UAP는 VLAN10 무선 네트워크에 태깅합니다. UAP 관리 트래픽은 태깅되지 않은 0/1 포트로 연결합니다. 해당 트래픽은 VLAN99 (native VLAN)에 위치합니다. 호스트와 서버는 VLAN20애 위치합니다. 각 클라이언트는 DHCP 주소를 ES로부터 부여받고 모든 트래픽은 Switch에서 ER로 흐릅니다.

Steps - 접근 리스트 포맷

접근 리스트 (ACL)와 관련된 룰의 포매팅은 아래와 같습니다. 트래픽을 IP, MAC 주소를 기반으로 매칭 할 수 있습니다. UDP, TCP 프로토콜도 지원합니다.

기본 IPv4 ACL

ip access-list <name>

permit/deny ip [source-network + wildcard-mask] [destination-network + wildcard-mask]

모든 IPv4 트래픽에 대한 ACL을 시작지, 목적지 네트워크 범위에 기반하여 매칭합니다.

- source-network - 시작지 주소

- wildcard-mask - 역순 서브넷 마스크 (예를 들어 와일드카드 0.0.0.255는 255.255.255.0 서브넷 마스크와 같습니다.)

- destination-network - 목적지 주소

기본 TCP/UDP ACL

ip access-list <name>

permit/deny tcp/udp [src-network + wildcard-mask] eq src-port [dst-network + wildcard-mask] eq dst-port

UDP, TCP 트래픽을 시작, 목적지 네트워크 범위, 포트와 매칭하는 ACL

- eq - 'euqal to, =' 와 같으며 특정 포트와 일치하는지를 검사합니다.

- source-port - UDP, TCP 시작지 포트

- destination-port - UDP, TCP 목적 포트

Any, Explicit Deny

시작, 목적지 주소 네트워크를 'any' 로 대체할 수 있습니다. 이 경우에는 모든 트래픽에 대하여 매칭이 수행됩니다. 모든 ACL 끝에는 숨겨진 특정 거절 구문이 존재합니다. 이 거절 구문은 모든 ACL에 매칭되지 않는 트래픽은 차단함을 의미합니다. 예를 들어 다음과 같은 특정 범위에 있는 트래픽만 차단하는 ACL을 생성할 수 있습니다:

ip access-list <name>

deny ip 10.0.10.0 0.0.0.255 any

ACL의 결과는 모든 트래픽을 거절합니다. 이 거절을 우회하기 위해서는 다음과 같은 기본 허용 구문을 ACL 마지막에 추가합니다:

ip access-list <name>

deny ip 10.0.10.0 0.0.0.255 any

permit ip any any

이제 모든 트래픽이 허용되며, 이전 구문에서 차단한 트래픽만 차단합니다.

기본 MAC ACL

mac access-list extended <name>

permit\deny [source-mac + wildcard-mask] [destination-mac + wildcard-mask]

- source-mac - 호스트의 MAC 주소

- wildcard-mask - 역순 16진수 마스크 (0-F) 0은 F에 매칭됩니다.

- destination-network - 트래픽의 도착지 서브넷

MAC ACL은 조직 고유 식별자 (Organizationally Unique Identifier, OUI)에 기반한 특정 장치의 트래픽만 허용하도록 설정 할 수 있습니다. 해당 식별자는 24 비트 값이며, MAC 주소의 첫번째 파트에 위치하고 각 제조사마다 고유한 값을 갖습니다. 예를 들어, 80:2A:A8 는 Ubiquiti 장비를 의미합니다.

mac access-list extended <name>

permit 80:2A:A8:FF:FF:FF 00:00:00:FF:FF:FF any

이 ACL의 결과 값은 80:2A:A8의 OUI를 갖는 트래픽만 허용함을 의미합니다. 00:00:00 는 와일드카드 마스크로 첫번째 6개 16진수 캐릭터를 매칭 수행합니다. FF:FF:FF 와일드카드 마스크는 어떤 값이라도 매칭합니다. (0.0.255.255 IPv4 포맷과 같은 의미입니다.)

ACL을 인터페이스, VLAN에 적용하기

이 문서에서는 모든 ACL은 VLAN에 적용합니다. 그렇지만 특정 인터페이스에도 적용할 수 있습니다. ‘global’ 이나 ‘interface’ 설정 모드에서 애플리케이션 옵션과 커맨드라인 포맷을 변경할 수 있습니다.

IPv4 ACL는 다음과 같이 적용합니다:

ip access-group <acl-name> [ in | out ] | vlan vlan-id

MAC ACL은 다음과 같이 적용합니다:

mac access-group <acl-name> [ in | out ] | vlan vlan-id

Note

MAC 주소 기반과 IP 주소 기반 ACL을 같은 트래픽에 대하여 혼용하여 사용하는 것을 수행하지 마십시오. 이는 트래픽을 의도하지 않게 MAC 수준에서는 허용하고, IP 수준에서는 허용할 수도 있습니다.

Steps - VLANs 과 VLAN 인터페이스

이 문서에서는 ES가 기본 설정과 SSH 관리 접근이 가능하다고 가정합니다. 처음으로는 VLAN을 특정 포트에 할당합니다.

CLI STEPS: 커맨드라인 인터페이스에 접속합니다. PuTTY와 같은 프로그램을 사용하여 SSH, 텔넷 등으로 접속할 수 있습니다.

CLI STEPS: 커맨드라인 인터페이스에 접속합니다. PuTTY와 같은 프로그램을 사용하여 SSH, 텔넷 등으로 접속할 수 있습니다.

- 특권 모드로 진입합니다.

enable

- VLANs 과 VLAN 인터페이스 (SVI)를 생성합니다.

vlan database

vlan 10,20,99

vlan routing 10 1

vlan routing 20 2

vlan routing 99 3

exit

Note

*vlan routing*<vlan-id> <interface-id (1-15)>포맷을 사용합니다. interface-id 는 VLAN 넘버와 일치하지 않아도 됩니다. 해당 아이디는 VLAN 인터페이스와 분리되어 사용합니다.

3. 환경설정 모드로 진입합니다.

configure

- 위에서 생성한 VLAN에 포트를 할당합니다.

아래의 환경설정은 0/2 포트를 VLAN20 (pvid)에 언태깅하고 0/3 을 VLAN10에 언태깅합니다. 0/1 포트는 VLAN10 (tagging)에 태깅되어 할당하며, VLAN99는 native VLAN으로 사용합니다. (pvid) 이후에는 필요 없는 VLAN을 포트에서 제거합니다.

interface 0/1

description UAP

vlan tagging 10

vlan pvid 99

vlan participation exclude 1,20

vlan participation include 10

exit

interface 0/2

description Server

vlan pvid 20

vlan participation exclude 1,10,99

vlan participation include 20

exit

interface 0/3

description Host

vlan pvid 20

vlan participation exclude 1,20,99

vlan participation include 20

exit

- 라우팅 기능을 업링크 포트(0/8)에 활성화하고, IP 주소를 부여합니다.

interface 0/8

routing

ip address 10.255.12.2 255.255.255.252

exit

- SVI에 IP 주소를 부여하고 라우팅 기능을 활성화합니다.

interface vlan 10

ip address 10.0.10.2 255.255.255.0

routing

exit

interface vlan 20

ip address 10.0.20.2 255.255.255.0

routing

exit

interface vlan 99

ip address 10.0.99.2 255.255.255.0

routing

exit

- 라우팅 기능을 활성화 하고, ER로의 기본 경로를 생성합니다.

ip routing

ip route 0.0.0.0 0.0.0.0 10.255.12.1

Note

기본 경로를 (다른 모든 경로도 포함하여) ip route <network> <mask> <next-hop> 명령어를 통해 생성하는 것을 권장합니다. 동일한 기능을 위해 사용하는 ip default-gateway <next-hop> 명령어는 EdgeSwitch가 레이어 2의 모드로 동작하게 하여 라우팅 기능을 추가할 수 없도록 합니다.

7. (선택사항) DHCP 서비스를 활성화 합니다.

service dhcp

- (선택사항) DHCP 서버에 할당되지 않은 IP주소를 제외합니다.

ip dhcp excluded-address 10.0.10.0 10.0.10.10

ip dhcp excluded-address 10.0.20.0 10.0.20.10

ip dhcp excluded-address 10.0.99.0 10.0.99.10

- (선택사항) DHCP 풀을 생성합니다.

ip dhcp pool VLAN10

lease 0 12 0

dns-server 10.0.20.11

default-router 10.0.10.2

network 10.0.10.0 255.255.255.0

exit

ip dhcp pool VLAN20

lease 0 12 0

dns-server 10.0.20.11

default-router 10.0.20.2

network 10.0.20.0 255.255.255.0

exit

ip dhcp pool VLAN99

lease 0 12 0

dns-server 10.0.20.11

default-router 10.0.99.2

network 10.0.99.0 255.255.255.0

exit

Note

예제에서는 모든 VLAN에 10.0.20.11 서버에서 DNS 서비스를 제공합니다.

Steps - ACL을 생성하고 적용하기

환경설정을 완료하고 난 이후에는 양방향 통신이 모든 VLAN 사이에서 가능해야합니다. 레이어 3 인터페이스 (SVI)가 스위치에서 모든 내부 VLAN 라우팅을 허용하였기 때문입니다.

다음 작업은 특정 호스트가 특정 목적지로 다음 요구사항에 맞추어서 통신을 가능하게 하는 작업입니다:

- VLAN10에서 VLAN20, VLAN99으로 향하는 모든 무선 트래픽을 차단합니다. 10.0.20.11의 DNS 트래픽은 허용합니다.

- ES/ER 라우팅된 인터페이스로 향하는 모든 무선 트래픽을 차단합니다.

- 게이트웨이 주소 (10.0.10.2)에 핑을 하거나, DHCP 주소를 획득하고자 하는 무선 요청은 허용합니다.

- 게이트웨이로 향하는 무선 트래픽을 차단합니다.

- VLAN10의 무선 트래픽이 다른 목적지로 가는 것을 허용합니다.

- VLAN20 서버에서 ES, ER이 관리하는 네트워크 주소로 향하는 것을 허용합니다.

- 다른 호스트에서 VLAN20, 10, 99로 향하는 모든 트래픽을 차단합니다.

- VLAN20의 호스트에서 ES/ER 인터페이스 관리 트래픽이 아닌 다른 목적지로의 트래픽은 차단합니다.

두개의 ACL이 요구사항을 만족하기 위해서 생성합니다. 1개의 ACL은 VLAN10, 다른 한개느 VLAN20에 각각 생성합니다.

CLI STEPS: 커맨드라인 인터페이스에 접속합니다. PuTTY와 같은 프로그램을 사용하여 SSH, 텔넷 등으로 접속할 수 있습니다.

CLI STEPS: 커맨드라인 인터페이스에 접속합니다. PuTTY와 같은 프로그램을 사용하여 SSH, 텔넷 등으로 접속할 수 있습니다.

1. VLAN IP ACL을 생성하여 요구사항 #1을 만족하도록 합니다.

ip access-list VLAN10

permit udp any host 10.0.20.11 eq 53

permit tcp any host 10.0.20.11 eq 53

deny ip any 10.0.20.0 0.0.0.255

deny ip any 10.0.99.0 0.0.0.255

- IP ACL에 요구사항 #2를 만족하도록 추가합니다.

deny ip any 10.255.12.0 0.0.0.3

- IP ACL에 요구사항 #3, #4를 만족하도록 추가합니다.

permit icmp any host 10.0.10.2

permit udp any host 10.0.10.2 eq 67

deny ip any host 10.0.10.2

- IP ACL에 요구사항 #5를 만족하도록 추가합니다.

permit ip any any

Note

ACL에 추가하는 모든 설정은 가장 마지막에 추가합니다. ACL은 위에서부터 아래로 매칭을 수행하기 때문에 이 순서는 중요합니다. 즉, 어떤 트래픽이라도 허용하는 옵션이 존재하더라도 이전 룰에서 차단할 수도 있습니다. 순서를 생각하여 ACL에 올바르게 입력하십시오.

VLAN의 ACL은 다음과 같습니다:

ip access-list VLAN10

permit udp any host 10.0.20.11 eq 53

permit tcp any host 10.0.20.11 eq 53

deny ip any 10.0.20.0 0.0.0.255

deny ip any 10.0.99.0 0.0.0.255

deny ip any 10.255.12.0 0.0.0.3

permit icmp any host 10.0.10.2

permit udp any host 10.0.10.2 eq 67

deny ip any host 10.0.10.2

permit ip any any

exit

- VLAN 10 인바운드 방향에 생성한 ACL을 적용합니다.

ip access-group VLAN10 vlan 10 in

6. IP ACL을 생성하고 요구사항 #6에 맞도록 내용을 추가합니다.

ip access-list VLAN20

permit ip host 10.0.20.11 any

- 요구사항 #7이 맞도록 IP ACL에 내용을 추가합니다.

deny ip any 10.0.10.0 0.0.0.255

deny ip any 10.0.99.0 0.0.0.255

- 요구사항 #8이 맞도록 IP ACL에 내용을 추가합니다.

deny tcp any host 10.0.20.2 eq 22 8

deny tcp any host 10.0.20.2 eq 443

deny tcp any 10.255.12.0 0.0.0.3 eq 22

deny tcp any 10.255.12.0 0.0.0.3 eq 443

permit ip any any

Note

모든 에제는 시작지 주소를 any로 설정하였습니다. 시작지 주소를 실제 VLAN 주소 범위로 설정할 수도 있습니다. deny ip 10.0.20.0 0.0.0.255 10.0.10.0 0.0.0.255 와 같이 설정할 수 있습니다.

VLAN20의 완성한 ACL은 아래와 같습니다:

ip access-list VLAN20

permit ip host 10.0.20.11 any

deny ip any 10.0.10.0 0.0.0.255

deny ip any 10.0.99.0 0.0.0.255

deny tcp any host 10.0.20.2 eq 22

deny tcp any host 10.0.20.2 eq 443

deny tcp any 10.255.12.0 0.0.0.3 eq 22

deny tcp any 10.255.12.0 0.0.0.3 eq 443

permit ip any any

exit

- VLAN 20의 인바운드 방향에 ACL을 적용합니다.

ip access-group VLAN20 vlan 20 in

Steps - 테스팅 및 검증

포트와 VLAN을 설정한 이후, 커넥션/상태를 다음 명령어를 통해서 검증합니다:

- 스위치포트 인터페이스의 VLAN 포트 상태를 확인합니다:

show interfaces switchport general

Intf PVID Ingress Acceptable Untagged Tagged Forbidden Dynamic

Filtering Frame Type Vlans Vlans Vlans Vlans

--------- ----- ---------- ---------- --------- --------- --------- ---------

0/1 99 Disabled Admit all 99 10 1,20

0/2 20 Disabled Admit all 20 1,10,99

0/3 20 Disabled Admit all 20 1,10,99

show interfaces switchport 0/1

VLAN Membership Mode: General

General Mode PVID: 99

General Mode Untagged VLANs: 99

General Mode Tagged VLANs: 10

General Mode Forbidden VLANs: 1,20

show interfaces switchport 0/2

VLAN Membership Mode: General

General Mode PVID: 20

General Mode Untagged VLANs: 20

General Mode Tagged VLANs:

General Mode Forbidden VLANs: 1,10,99

show interfaces switchport 0/3

VLAN Membership Mode: General

General Mode PVID: 20

General Mode Untagged VLANs: 20

General Mode Tagged VLANs:

General Mode Forbidden VLANs: 1,10,99

- 라우팅 된 인터페이스와 SVI 상태를 확인합니다:

show ip interface 0/8

Routing interface status....................... Up

Primary IP address............................. 10.255.12.2/255.255.255.252

Method......................................... Manual

Routing Mode................................... Enable

Administrative Mode............................ Enable

Active State................................... Active

Encapsulation Type............................. Ethernet

IP MTU......................................... 1500

show ip interface brief

Interface State IP Address IP Mask TYPE Method

---------- ----- --------------- --------------- --------------- ------

0/8 Up 10.255.12.2 255.255.255.252 Primary Manual

vlan 10 Up 10.0.10.2 255.255.255.0 Primary Manual

vlan 20 Up 10.0.20.2 255.255.255.0 Primary Manual

vlan 99 Up 10.0.99.2 255.255.255.0 Primary Manual

show ip route

Route Codes: C - Connected, S - Static

Default Gateway is 10.255.12.1

S 0.0.0.0/0 [1/0] via 10.255.12.1, 00h:04m:36s, 0/8

C 10.0.10.0/24 [0/0] directly connected, 4/1

C 10.0.20.0/24 [0/0] directly connected, 4/2

C 10.0.99.0/24 [0/0] directly connected, 4/3

C 10.255.12.0/30 [0/0] directly connected, 0/8

- 설정한 DHCP 옵션과 풀을 확인합니다:

show ip dhcp global configuration

Service DHCP................................... Enable

Number of Ping Packets......................... 2

Excluded Address............................... 10.0.10.0 to 10.0.10.10

10.0.20.0 to 10.0.20.10

10.0.99.0 to 10.0.99.10

Conflict Logging............................... Enable

Bootp Automatic................................ Disable

show ip dhcp pool configuration all

Pool: VLAN10

Pool Type...................................... Dynamic

Network........................................ 10.0.10.0 255.255.255.0

Lease Time..................................... 0 days 12 hrs 0 mins

DNS Servers.................................... 10.0.20.11

Default Routers................................ 10.0.10.2

Pool: VLAN20

Pool Type...................................... Dynamic

Network........................................ 10.0.20.0 255.255.255.0

Lease Time..................................... 0 days 12 hrs 0 mins

DNS Servers.................................... 10.0.20.11

Default Routers................................ 10.0.20.2

Pool: VLAN99

Pool Type...................................... Dynamic

Network........................................ 10.0.99.0 255.255.255.0

Lease Time..................................... 0 days 12 hrs 0 mins

DNS Servers.................................... 10.0.20.11

Default Routers................................ 10.0.99.2

show ip dhcp binding

IP address Hardware Address Lease Expiration Type

--------------- ----------------- ----------------- ------------------

10.0.10.11 80:2a:a8:8b:bd:01 00:11:51 Automatic (Phone)

10.0.20.11 80:2a:a8:a5:a8:99 00:11:50 Automatic (Server)

10.0.20.12 80:2a:a8:00:80:dc 00:11:46 Automatic (Host)

10.0.99.11 80:2a:a8:99:92:d5 00:11:50 Automatic (UAP)

- 생성한 ACL과 시퀀스 넘버를 확인합니다:

show ip access-lists

Current number of ACLs: 2 Maximum number of ACLs: 50

ACL ID/Name Rules Direction Interface(s) VLAN(s)

--------------- ----- --------- ---------------- ----------

VLAN10 9 inbound 10

VLAN20 8 inbound 20

show ip access-lists VLAN10

ACL Name: VLAN10

Inbound VLAN ID(s): 10

Sequence Number: 10

Action......................................... permit

Match All...................................... False

Protocol....................................... 17(udp)

Destination IP Address......................... 10.0.20.11

Destination IP Wildcard Mask................... 0.0.0.0

Destination L4 Port Keyword.................... 53(domain)

Sequence Number: 20

Action......................................... permit

Match All...................................... False

Protocol....................................... 6(tcp)

Destination IP Address......................... 10.0.20.11

Destination IP Wildcard Mask................... 0.0.0.0

Destination L4 Port Keyword.................... 53(domain)

Sequence Number: 30

Action......................................... deny

Match All...................................... False

Protocol....................................... 255(ip)

Destination IP Address......................... 10.0.20.0

Destination IP Wildcard Mask................... 0.0.0.255

Sequence Number: 40

Action......................................... deny

Match All...................................... False

Protocol....................................... 255(ip)

Destination IP Address......................... 10.0.99.0

Destination IP Wildcard Mask................... 0.0.0.255

Sequence Number: 50

Action......................................... deny

Match All...................................... False

Protocol....................................... 255(ip)

Destination IP Address......................... 10.255.12.0

Destination IP Wildcard Mask................... 0.0.0.3

Sequence Number: 60

Action......................................... permit

Match All...................................... False

Protocol....................................... 1(icmp)

Destination IP Address......................... 10.0.10.2

Destination IP Wildcard Mask................... 0.0.0.0

Sequence Number: 70

Action......................................... permit

Match All...................................... False

Protocol....................................... 17(udp)

Destination IP Address......................... 10.0.10.2

Destination IP Wildcard Mask................... 0.0.0.0

Destination L4 Port Keyword.................... 67

Sequence Number: 80

Action......................................... deny

Match All...................................... False

Protocol....................................... 255(ip)

Destination IP Address......................... 10.0.10.2

Destination IP Wildcard Mask................... 0.0.0.0

Sequence Number: 90

Action......................................... permit

Match All...................................... TRUE

show ip access-lists VLAN20

ACL Name: VLAN20

Inbound VLAN ID(s): 20

Sequence Number: 10

Action......................................... permit

Match All...................................... False

Protocol....................................... 255(ip)

Source IP Address.............................. 10.0.20.11

Source IP Wildcard Mask........................ 0.0.0.0

Sequence Number: 20

Action......................................... deny

Match All...................................... False

Protocol....................................... 255(ip)

Destination IP Address......................... 10.0.10.0

Destination IP Wildcard Mask................... 0.0.0.255

Sequence Number: 30

Action......................................... deny

Match All...................................... False

Protocol....................................... 255(ip)

Destination IP Address......................... 10.0.99.0

Destination IP Wildcard Mask................... 0.0.0.255

Sequence Number: 40

Action......................................... deny

Match All...................................... False

Protocol....................................... 6(tcp)

Destination IP Address......................... 10.0.20.2

Destination IP Wildcard Mask................... 0.0.0.0

Destination L4 Port Keyword.................... 22

Sequence Number: 50

Action......................................... deny

Match All...................................... False

Protocol....................................... 6(tcp)

Destination IP Address......................... 10.0.20.2

Destination IP Wildcard Mask................... 0.0.0.0

Destination L4 Port Keyword.................... 443

Sequence Number: 60

Action......................................... deny

Match All...................................... False

Protocol....................................... 6(tcp)

Destination IP Address......................... 10.255.12.0

Destination IP Wildcard Mask................... 0.0.0.3

Destination L4 Port Keyword.................... 22

Sequence Number: 70

Action......................................... deny

Match All...................................... False

Protocol....................................... 6(tcp)

Destination IP Address......................... 10.255.12.0

Destination IP Wildcard Mask................... 0.0.0.3

Destination L4 Port Keyword.................... 443

Sequence Number: 80

Action......................................... permit

Match All...................................... TRUE

- 호스트간 접근이 가능한지 확인합니다:

Server> ping 10.255.12.1 -n 2

Pinging 10.255.12.1 with 32 bytes of data:

Reply from 10.255.12.1: bytes=32 time<1ms TTL=63

Reply from 10.255.12.1: bytes=32 time=1ms TTL=63

Allowed!

Server> ping 10.0.99.2 -n 2

Pinging 10.0.99.2 with 32 bytes of data:

Reply from 10.0.99.2: bytes=32 time=4ms TTL=64

Reply from 10.0.99.2: bytes=32 time=1ms TTL=64

Allowed!

Laptop> nslookup

Default Server: server.ubnt.com

Address: 10.0.20.11

> er-x.ubnt.com

Server: server.ubnt.com

Address: 10.0.20.11

Name: er-x.ubnt.com

Address: 10.255.12.1

> internet.ubnt.com

Server: server.ubnt.com

Address: 10.0.20.11

Name: internet.ubnt.com

Address: 1.0.0.1

Allowed!

Laptop> ping internet.ubnt.com -n 2

Pinging internet.ubnt.com [1.0.0.1] with 32 bytes of data:

Reply from 1.0.0.1: bytes=32 time<1ms TTL=63

Reply from 1.0.0.1: bytes=32 time<1ms TTL=63

Allowed!

Laptop> ping er-x.ubnt.com -n 2

Pinging er-x.ubnt.com [10.255.12.1] with 32 bytes of data:

Request timed out.

Request timed out.

Denied!

Host> ping 10.0.20.11 -n 2

Pinging 10.0.20.11 with 32 bytes of data:

Request timed out.

Request timed out.

Denied!

Host> ping 10.0.99.2 -n 2

Pinging 10.0.99.2 with 32 bytes of data:

Request timed out.

Request timed out.

Denied!

관련 문서