UniFi - UniFi USG 에서 VLAN 내부 라우팅을 비활성화 하는 방법¶

download at 2017-10-29T19:25:32Z origin

Overview

이 문서는 LAN에서 VLAN2 라우팅을 차단하는 시나리오와 VLAN 내부 통신을 적절하게 튜닝하는 방법에 대하여 서술합니다.

NOTES & REQUIREMENTS: USG 4.3.41 이상을 사용하십시오.

NOTES & REQUIREMENTS: USG 4.3.41 이상을 사용하십시오.

Table of Contents

- Introduction

- Option 1: LAN과 VLAN2 사이의 VLAN 내부 라우팅 비활성화

- Option 2: 모든 VLAN에서 다른 곳으로의 트래픽 차단

- Option 3: LAN에서 VLAN2의 통신은 차단하되, VLAN2에서 LAN은 허용하기

- 관련 문서

Introduction

VLAN 내부 라우팅은 기본으로 활성화 되어 있으며, 모든 LAN 네트워크 사이에서 동작합니다. 이 문서에서는 LAN에서 VLAN2로의 통신 차단을 수행하며, 네트워크에서 VLAN 내부 통신을 적절히 튜닝하는 방법에 대하여 서술합니다.

Option 1: LAN과 VLAN2 사이의 VLAN 내부 라우팅 비활성화

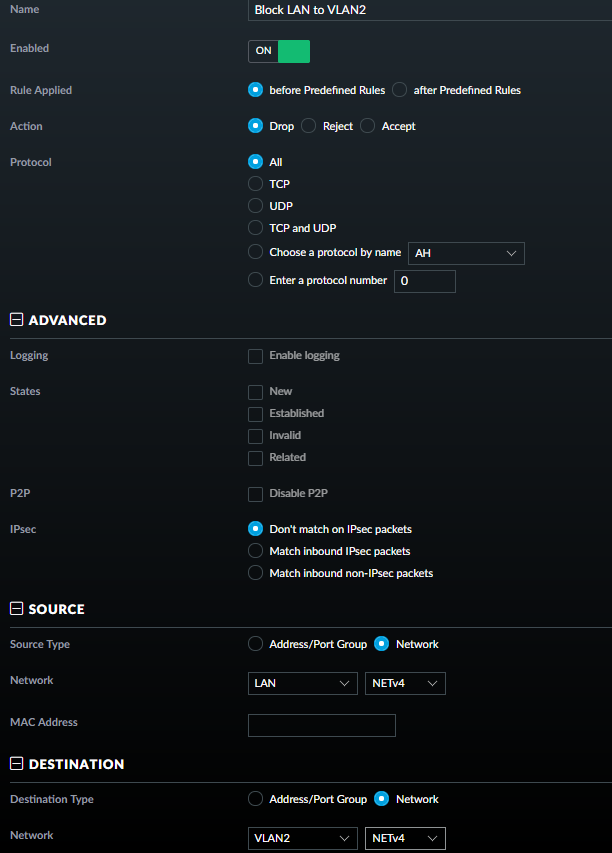

- LAN과 VLAN2 사이의 내부 VLAN 라우팅을 비활성화 하기 위해서는 UniFi 컨트롤러의 Settings > Routing & Firewall > Firewall > Rules > LAN_IN`:sup:`1` <#note1>`__ 로 이동합니다.

- 아래의 설정에서 확인할 수 있는 것과 같이 새로운 룰을 생성하여 패킷 드랍, 거절을 수행하도록 합니다.

Name: to your liking. Enabled: ON Rule Applied: before Predefined Rules Action: Drop or Reject:sup:`2 <#note1>`__ Protocol: All Logging: to your liking States: all unchecked (assumes all states) Don't match on IPsec packets Source Type: Network Network: LAN - NETv4:sup:`3 <#note1>`__ Destination Type: Network Network: VLAN2 - NETv4 |

Note

LAN_IN은 모든 LAN/VLAN 트래픽을 필터링합니다. IN은 방화벽를 진입할 때 처음 진입점이라고 할 수 있습니다. OUT 룰셋은 특수한 경우에만 사용합니다. "Drop"은 "request timed out" 메시지를 클라이언트에게 돌려주고 트래픽을 드랍합니다. "Reject"는 클라이언트에게 패킷이 거절되었다고 되돌려줍니다. NETv4는 전체 네트워크(192.168.1.1-192.168.1.254)를 포함하며, ADDRv4는 USG 네트워크의 인터페이스 주소(192.168.1.1)를 포함합니다.

Option 2: 모든 VLAN에서 다른 곳으로의 트래픽 차단

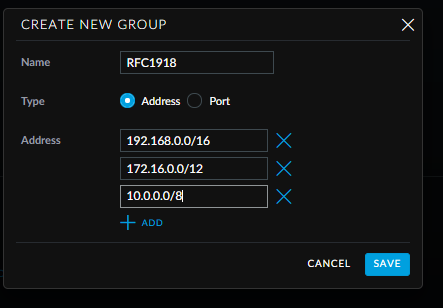

내부 VLAN 라우팅을 차단하기 위해서 유연하게 동작할 수 있습니다. VLAN의 수가 많고, 모든 VLAN 이 다른 곳으로의 이동을 차단하려고 한다면, 다음의 룰을 추가합니다:

Name: to your liking Enabled: ON Rule Applied: before Predefined Rules Action: Drop or Reject:sup:`2 <#note1>`__ Protocol: all

Logging: to your liking

States: all unchecked

Don't match on IPsec packets

Source Type: Address

Address group: RFC1918

Destination Type: Address

Address group: RFC1918

|

위의 룰을 사용하여 VLAN의 모든 사설 네트워크 통신을 차단할 것입니다. 하지만 같은 서브넷/VLAN 간의 통신은 허용되며, 이는 기본 게이트웨이 (USG)는 패킷을 전달받지 않기 때문입니다. 데이터는 레이어 2 네트워크를 통해서 이동하며 스위치 간에 프레임 수준으로 전송합니다.

Option 3: LAN에서 VLAN2의 통신은 차단하되, VLAN2에서 LAN은 허용하기

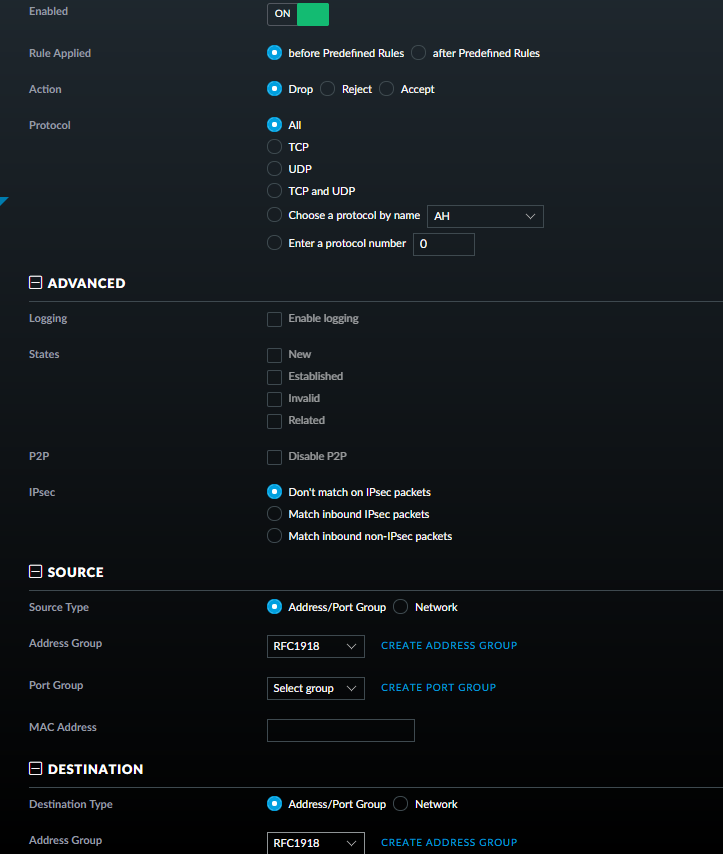

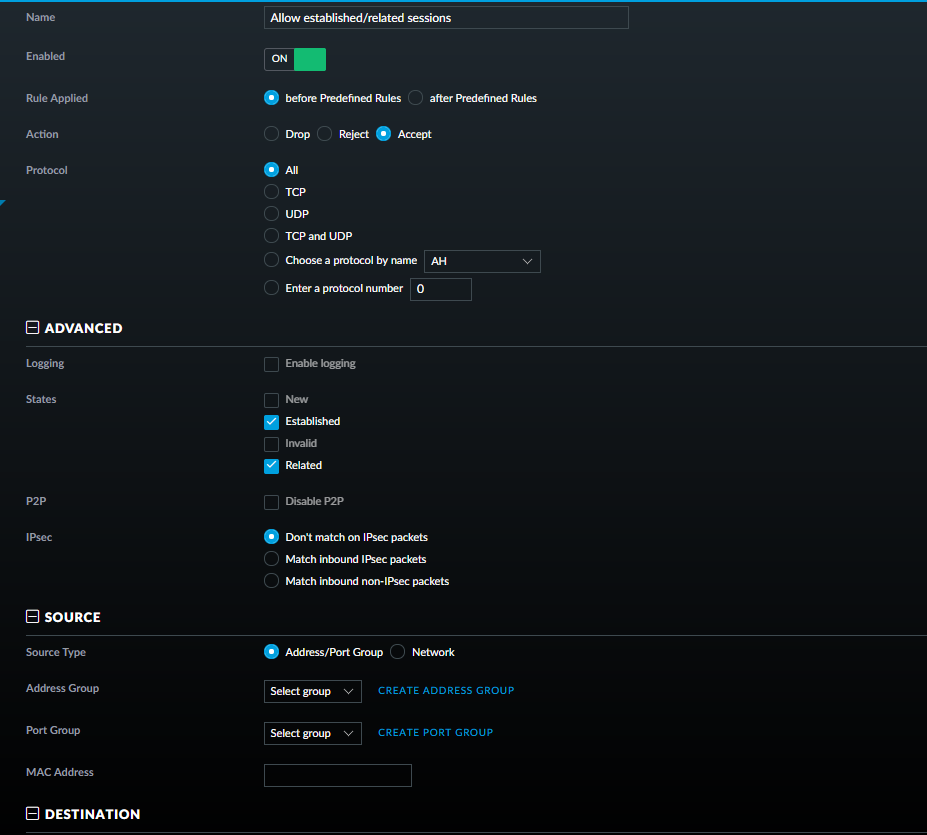

LAN에서 VLAN2로의 트래픽을 차단하지만 VLAN2에서 LAN으로의 트래픽을 차단하려면 먼저 Option 1 를 수행하고 아래의 룰셋을 LAN_IN의 첫번째 룰로 생성합니다:

Name: to your liking Enabled: ON Rule Applied: before Predefined Rules Action: Accept Protocol: Any Logging: to your liking States: Established and Related Don't match on IPsec packets Source Type: leave blank Destination Type: leave blank |

이 룰을 룰셋의 최상단에 추가하면 모든 연결을 허용하고 관련되어 있는 (기본적으로 응답(reply) 트래픽) stateful 방화벽 트래픽은 허용하게 됩니다.

Note

새로운 룰을 추가할 때, 기존에 존재하는 커넥션에 대하여는 적용하기를 원치 않을 것입니다. 이를 해결하기 위해서는 다음을 수행합니다: 상태가 off 될 때까지 기다립니다; USG에 SSH로 접속하여 clear connection-tracking. 를 입력합니다. 이는 USG의 전체 테이블을 초기화합니다.; USG를 재부팅합니다.

관련 문서